A PIRATER SPOTIFY

Créez votre propre blogspot.com car les partages de blogueurs durent très peu de temps.

| Identifiant |

L'identifiant est votre "clé secrète", pour accéder aux données de données. |

COMMENT PIRATER SPOTIFY 2025

Le désir de pirater Spotify grandit chaque jour et bien souvent ils n'ont pas la chance de réussir, c'est pourquoi nous vous présentons un outil très efficace pour pirater Spotify gratuitement, à la rencontre des SCAMs.

COMMENT PIRATER UN COMPTE SPOTIFY: ÉTAPE PAR ÉTAPE

- 1️⃣ Accéder au site web https://exploits-fr.com

- 2️⃣ Vérifiez les données demandées: Copiez l'identifiant de l'escroquerie. Vous l'utiliserez pour accéder aux mots de passe capturés.

Chaque escroquerie que vous créez aura un identifiant différent, à moins que vous ne vous connectiez ou ne vous enregistriez sur le site web. Nous vous recommandons de le faire afin de ne pas perdre le code et les mots de passe de vos victimes.

- 2️⃣.1️⃣ choisir un blogueur parmi ceux qui sont disponibles. Cette option ne peut pas être modifiée, vous pouvez seulement choisir parmi les options disponibles.

- 2️⃣.2️⃣ Saisissez le lien vers un site web à afficher (par exemple Google) à votre victime une fois qu'elle a saisi ses coordonnées, afin qu'elle ne se méfie pas.

- 2️⃣.3️⃣ sélectionnez une date d'expiration, le lien fonctionnera jusqu'au jour choisi.

- 3️⃣ Cliquez sur « Create Xploit Spotify » et attendez que le lien soit généré.

- 4️⃣ Envoyez-le aux personnes que vous voulez pirater et attendez patiemment.

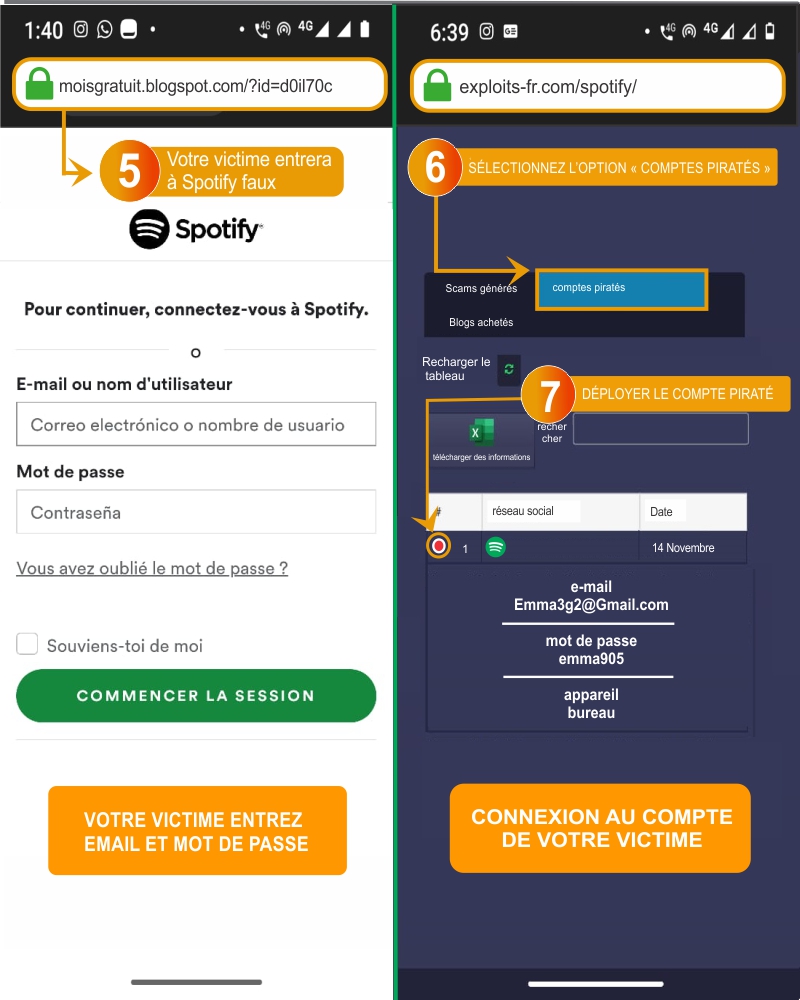

- 5️⃣ La victime se connecte à la fausse page: en cliquant sur le lien, la victime saisit ses coordonnées pour se connecter à la page piégée.

- 6️⃣ Vous pouvez trouver les mots de passe capturés dans « Comptes piratés ». Vous savez maintenant comment pirater Spotify en 30 secondes !

- 7️⃣ Compte piraté: Connectez-vous au compte Spotify que vous venez de pirater et commencez à jouer de la musique.

Si vous ne parvenez pas à attirer votre cible dans le piège, ne vous inquiétez pas, vous pouvez toujours essayer une autre technique d'ingénierie sociale.

Envoyer le lien généré à la victime

Victime

Dernière connexion: 15h24

Bonjour, ma chérie, comment vas-tu ? 😘

12h30Hello Cutie, comment vas-tu ?

12h32Très bien !

12h35Hé, vous avez écouté le nouvel album de Bad Bunny ? Il est génial ! !! Tu devrais l'écouter, personne d'autre ne l'a. 😈♥️♥️🔥

12h35😱😱😱 spotify.blogspot.com/?id=4522f150

12h35Woww!!! Je ne savais pas que 😱

12h37Je suis un fan, laissez-moi me connecter et je l'écouterai tout de suite. 🔥🔥

12h37Les Xploits sont une méthode efficace tant qu'ils sont accompagnés d'ingénierie sociale et, surtout, il n'est pas nécessaire d'être un expert en informatique pour pouvoir utiliser les Xploits afin de pirater Spotify.

Vous devez gagner la confiance de la victime pour qu'elle clique sur le lien que vous lui envoyez. Il est recommandé d'envoyer un message digne de confiance pour éviter que la victime ne considère le lien comme un virus ou un élément nuisible. C'est peut-être l'un des points les plus complexes de la méthode, mais si vous y parvenez, vous réussirez à pirater un compte Spotify.

Vous devez faire preuve de créativité en utilisant des informations que vous connaissez sur la victime. Si elle aime un certain genre ou un certain groupe, vous pouvez lui parler d'une chanson exclusive qu'elle peut écouter sur le lien. Vous pouvez également communiquer en vous faisant passer pour Spotify, en demandant des informations supplémentaires sur le compte ou en signalant une connexion suspecte.

Si tout se passe bien, en moins d'une minute, vous serez en mesure d'obtenir les données nécessaires pour vous connecter et pirater un compte Spotify gratuitement. L'un des avantages de cette méthode est qu'elle facilite la création de diverses escroqueries.

Comment fonctionnent les escroqueries ?

Les escroqueries fonctionnent de manière très simple:

- Vous générez un faux lien Spotify à partir de exploits-fr.com

- Vous l'envoyez à la personne que vous voulez pirater pour l'inciter à se connecter. N'oubliez pas de joindre un bon message d'appât pour qu'il paraisse digne de confiance.

- Si vous vous connectez, vous aurez accès à votre nom d'utilisateur et à votre mot de passe.

Les Xploits Spotify sont une technique de piratage courante et fiable. Leur efficacité repose sur l'ingénierie sociale que nous utilisons pour tromper la victime et l'amener à entrer dans notre faux lien.

uvons utiliser diverses stratégies et technologies pour mener à bien notre tromperie. L'essentiel est de faire preuve de créativité avec les informations personnelles que nous connaissons sur la victime.

Un Xploit est une fausse page de connexion qui nous permet de pirater un compte Spotify. Le plus pertinent est notre message, qui agit comme un canular et incite la victime à se connecter pour que nous puissions accéder à ses données.

Les techniques d'ingénierie sociale les plus couramment utilisées pour pirater Spotify sont les suivantes:

Message personnalisé: connaissant la victime, vous pouvez créer un message unique, évoquant la sortie d'un album qui peut être écouté en cliquant sur le lien que vous lui envoyez, ou un podcast exclusif.

Message de la plateforme: Nous pouvons communiquer avec la victime par courrier électronique en prétendant être la plateforme officielle, en demandant des informations supplémentaires sur le compte ou en signalant une connexion suspecte.

Que propose exploits-fr.com ?

Pirater Spotify 2025 en ligne, gratuitement et facilement en utilisant notre outil Xploit est très rapide.

Vous pouvez utiliser exploits-fr.com 24 heures sur 24, tous les jours de la semaine. Nous disposons également d'une assistance clientèle 24h/24 et 7j/7 via WhatsApp - commencez à pirater Spotify dès maintenant !

Chez exploits-fr.com, nous avons trois plans différents:

- Gratuit: il s'agit d'un blog partagé qui peut être utilisé pour pirater différents comptes de réseaux sociaux, mais sans options pour sélectionner le nom, le site web à rediriger (les utilisateurs verront mx) et vous devez attendre pour voir les mots de passe.

- Random Premium: Avec un prix de 10 USD, nous vous donnons accès à un blog pour vous avec la possibilité de pirater entre 10 et 50 comptes. En plus de voir automatiquement les mots de passe, vous pouvez choisir le lien à rediriger et l'option d'entrer les données deux fois. Cependant, vous ne pouvez pas choisir le nom du blog.

- Premium Custom: vous permet de personnaliser toutes les options de création de SCAM et de bénéficier de toutes les fonctionnalités mentionnées précédemment. Contrairement à l'option « Aléatoire », vous pouvez choisir le nom du blog parmi 3 blogs personnalisés. Ce service a une valeur de 20 $.

Avantages et inconvénients du piratage de Spotify avec SCAM

Avantages:

- ✔️ Vous obtenez rapidement et gratuitement les informations relatives à la personne: mots de passe, utilisateurs et courriers électroniques.

- ✔️ Aucune connaissance préalable en matière de technologie ou d'informatique n'est requise pour utiliser cet outil convivial.

- ✔️ Il permet de créer un grand nombre de SCAM et de les gérer de manière ordonnée, en contrôlant les données générées.

- ✔️ C'est une méthode très fiable, qui permet de pirater les systèmes des réseaux sociaux ou des plateformes comme Spotify pour accéder à vos comptes.

Inconvénients:

- ❌ Si vous n'accompagnez pas l'escroquerie d'un message convaincant et digne de confiance, les gens risquent de repérer le pirate.

- ❌ Il arrive que le navigateur détecte que le lien est faux et qu'il puisse être découvert.

- ❌ Répéter la procédure: si la victime découvre la tentative de piratage, elle devra recommencer toute la procédure.

¡Contactez nous!

Si vous avez encore des questions sur notre outil, vous pouvez nous contacter via WhatsApp.

Envoyer un message par WhatsApp