Scams pour Outlook

Créez votre propre blogspot.com car les partages de blogueurs durent très peu de temps.

| Identifiant |

L'identifiant est votre "clé secrète", pour accéder aux données de données. |

Piratage Outlook

Comment pirater Outlook et Hotmail en 2025, étape par étape

Apprendre à pirater Hotmail

En utilisant le phishing, vous pouvez pirater n'importe quel email Outlook. En effet, avec cette méthode, nous nous attaquons à la plus grande vulnérabilité d'Outlook. Si vous voulez en savoir plus, suivez ces conseils:

- 1️⃣ Connectez-vous au site web exploits-fr.com.

- Enregistrez l'identifiant, car c'est le code qui vous permettra d'accéder aux données obtenues avec l'escroquerie. Il est toutefois préférable de s'inscrire avec une adresse électronique.

- 2️⃣ Choisissez la page ou le réseau social que vous souhaitez arnaquer. Dans ce cas, il s'agit de XPOLITS OUTLOOK.

- 2️⃣.1️⃣ Saisissez un lien vers un film, une chanson ou une photo; c'est ce que votre victime verra à la fin. Vous ne pouvez l'utiliser que si vous êtes premium

- 2️⃣.2️⃣ Diriger vers une vidéo YouTube, afin que la victime ne se doute de rien.

- 2️⃣.3️⃣ Choisissez le jour d'expiration de l'escroquerie.

- 3️⃣ Cliquez sur « Créer une escroquerie ».

- 4️⃣ Envoyez le lien aux personnes à qui vous voulez voler des données.

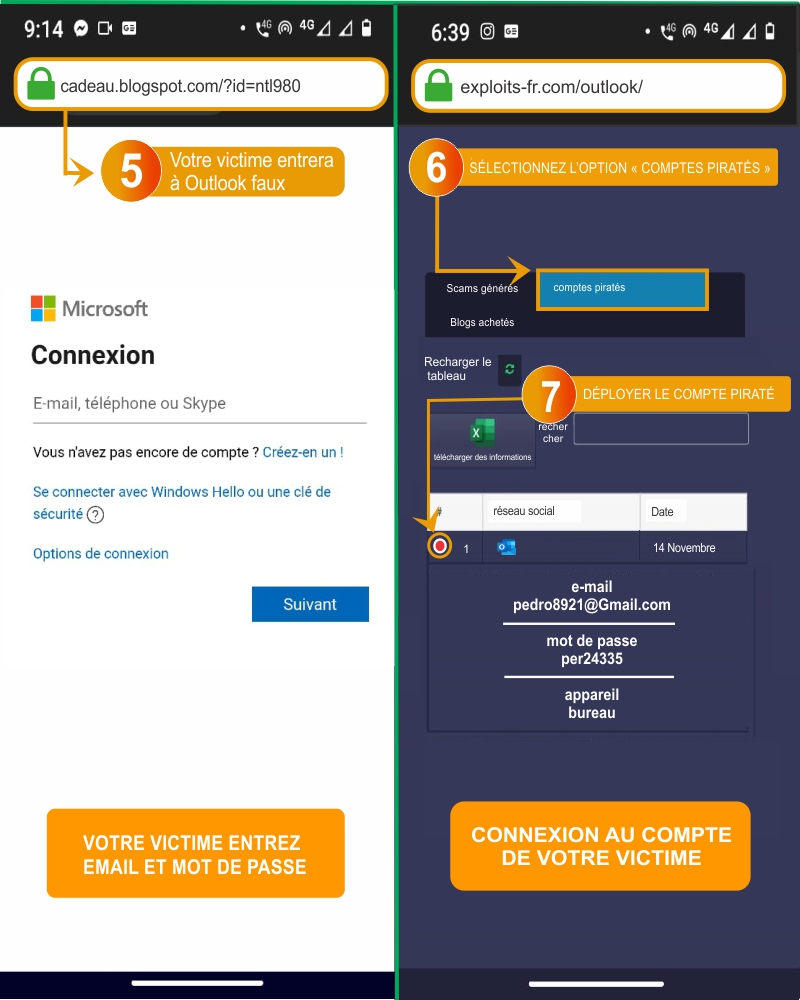

- 5️⃣ Attendez que la personne tombe dans le panneau et connectez-vous à l'aide de ses coordonnées, en vous connectant à outlook Fake.

- 6️⃣ Puisque la victime est hors service, vous devez maintenant vous rendre dans les comptes piratés.

- 7️⃣ Enfin, vous pourrez voir leur adresse électronique, leur mot de passe et même leur adresse IP.

exploits-fr.com est une plateforme qui permet de sauvegarder les mots de passe et les noms d'utilisateur de tout type de réseau social o ou de page comme Hotmail. La plateforme dispose d'un système qui simule la page d'accueil de sites web tels que Hotmail, Instagram, Facebook, Twitter, Skype, entre autres. Il peut voler des données d'accès en faisant croire à une personne qu'elle est sur le point de se connecter à un site web officiel, alors qu'il n'en est rien.

Vous devez trouver un moyen d'envoyer à la personne que vous voulez pirater le lien vers la fausse page qui apparaît après la création de l'escroquerie. Une fois que la personne s'est connectée à la page Hotmail, ses données de connexion sont stockées sur exploits-fr.com.

Avantages:

- Vous pouvez accéder instantanément au compte de cette personne et elle ne saura jamais que vous avez ses coordonnées.

- Il n'est pas nécessaire d'être un hacker professionnel, il suffit de lancer l'appât et de les regarder tomber.

- Vous pouvez suivre les SCAM et créer plusieurs liens à la fois.

- Il s'agit d'un outil gratuit, vous n'avez donc pas à télécharger d'applications gênantes.

Inconvénients:

- Le piratage d'Outlook à l'aide de SCAM peut être risqué, car vous pouvez vous faire prendre.

- Certains navigateurs, comme Chrome, avertissent que SCAM est dangereux.

- Si la personne découvre la supercherie, elle peut vous dénoncer.

- Pour bénéficier de plus d'avantages, vous devez payer pour la version premium.

Comment rechercher les données obtenues

Être sur exploits-fr.com:

- 🔍 Allez en haut de la page.

- 📂 Recherchez la section « COMPTES HACKÉS ».

- 📜 Une liste des comptes piratés s'affiche.

Si cette personne ne vit pas avec vous ou habite loin, vous pouvez utiliser comme excuse que vous participez à un concours (il peut être de n'importe quel type). Et que vous avez besoin qu'ils votent pour vous en se connectant à Hotmail à partir de ce lien. Avec cette excuse, même si la personne se rend compte que le lien n'est pas le lien officiel vers Hotmail, elle pensera que ce que vous lui dites est vrai et ne se rendra pas compte de la supercherie.

Toutefois, si vous cherchez un autre moyen de pirater Outlook, vous pouvez dire à la victime que vous devez envoyer un courriel à quelqu'un qui n'a pas Facebook, WhatsApp ou Instagram. Vous pouvez aussi lui dire que la personne vous a dit qu'elle voulait vous contacter uniquement via Outlook. Si elle vous demande votre compte Outlook, vous lui dites que vous avez oublié votre mot de passe et que vous n'avez aucun moyen de le récupérer.

Lorsque votre victime saisit son adresse électronique et son mot de passe, vous n'avez plus qu'à vous connecter à son compte.

Comment se protéger contre le phishing ?

Comme vous l'avez déjà remarqué, il est très facile d'accéder à votre compte Outlook sans votre autorisation. Cela peut vous laisser sans protection. Nous vous recommandons de suivre les conseils ci-dessous:

- • Ne saisissez pas de liens suspects: assurez-vous que le lien ressemble exactement à l'original.

- • Méfiez-vous des courriels suspects: Les pirates tentent souvent de se faire passer pour des entreprises.

- • Activez la vérification en deux étapes: Cette mesure de sécurité garantit que même si une personne possède votre adresse électronique et votre mot de passe, elle ne peut pas accéder à votre compte.

- • Installez un antivirus sur votre appareil: les antivirus tels que Kaspersky ou ESET vous offrent un outil anti-phishing.

- • Vérifiez l'authenticité du message: vérifiez le texte du message, la photo de profil, l'adresse électronique ou le numéro de téléphone et la façon dont le message est rédigé.

Comment pirater Hotmail à l'aide d'enregistreurs de frappe

Keylogger est une application qui enregistre absolument tout ce qui est tapé sur le téléphone ou l'appareil. Dès que la personne se connecte à Hotmail (Outlook), les données sont enregistrées dans l'application Keylogger sans que la victime s'en rende compte. Vous devrez alors ouvrir l'application et rechercher la date et l'heure auxquelles la personne s'est connectée pour retrouver les données enregistrées.

Il est nécessaire de vous avertir d'une petite faille dans Keylogger. Cette application n'enregistre les mots de passe et les adresses électroniques que si la victime active l'option « montrer le mot de passe » lors de la saisie de son mot de passe. Par conséquent, si cette option n'est pas activée lors de la saisie du mot de passe, seuls les petits cercles qui protègent le mot de passe seront enregistrés.

Vous devez donc trouver un moyen d'activer cette option avant de donner votre téléphone à une personne qui souhaite se connecter à Hotmail à partir de votre téléphone portable. Si vous êtes d'accord avec cela, rendez-vous sur le site keylogger.me.

Logiciel de piratage d'Outlook

Le piratage d'un compte Hotmail gratuit nécessite beaucoup de temps et d'expérience dans la lecture du code pour contourner le pare-feu de Microsoft. Vous trouverez ci-dessous quelques méthodes permettant de gagner du temps.

Si vous avez un PC, vous devriez utiliser keylogger.me, qui remplit la même fonction que le Keylogger pour téléphones portables.

Lorsque vous téléchargez et installez le programme, il vous suffit de l'activer et d'attendre que la victime visée se connecte à Outlook. Pour éviter tout échec, il est recommandé d'activer la fonction « afficher le mot de passe » afin que le mot de passe et l'adresse électronique soient correctement enregistrés.